|

| 8.15 광복절을 겨냥해 웹 사이트에 국내 사이트를 이용해 악성링크 삽입 정황이 포착됐다. |

이 공격은 사용자의 방문이 많은 웹사이트를 통한 악성코드 감염은 대량 감염이 주요한 목적이지만, 표적 공격 또는 워터링홀 공격은 특정한 의도을 가진 사용자만이 방문하는 사이트만을 대상으로 한 공격이다.

컴퓨터에 최신 보안패치나 성능이 검증된 백신으로 보호하지 못한 사용자는 워터링홀 공격에 의한 악성코드에 감염될 가능성이 상당히 높다. 이럴 경우 사용자의 모든 행위가 공격자에게 넘어가게 되어 심각한 문제로 볼 수 있다.

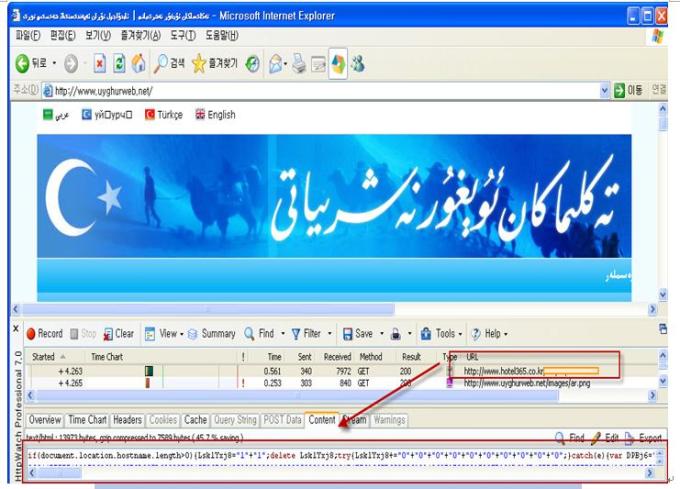

빛스캔측의 분석에 의하면 1차 공격은 해외에서 발생된 것으로, 8월 12일 22시경 국내 사이트를 해킹해서 악성코드를 삽입 시켜놓고, 외국 사이트인 위구르사이트(www.uyghurweb.net/xx/xxx.xx) 내에 악성링크를 삽입시켜 놓은 정황이 포착됐다.

특이한 점은 국내 사이트를 해킹해서 악성코드를 삽입 시켜 놓고, 이를 특정 외국 사이트 내에 삽입 시켜 악성코드를 유포했다는 점이다.

해당 웹 사이트에서 내려오는 악성코드에서 사용된 취약점은 8개(3544-0507-1723-4681-5076-1889-0422-0634)로 Java 6종, IE 1종, Flash 1종이 사용되었으며, 최종 다운로드 된 바이너리는 calc.exe이며, 추가로 접속 되는 곳은 www.jessearch.com 이고 C&C 연결 주소로 추정된다.

2차 공격은 국내 2개의 웹사이트를 대상으로 진행되었다. 8월 13일 정오 경 동일한 악성링크를 이용해 특정 국내 사이트인 동아시아연구원(eai.co.kr)과 성우회(starflag.or.kr)에 대한 공격이 확인되었다.

동아시아연구원은 현재 외교안보분야 세계 24위, 정책 연구분야 세계 26위로 2002년 5월 설립된 독립 연구기관이다. 동아시아 국가들이 자유민주주의와 시장경제 그리고 개방된 사회를 발전시킴으로써 평화로운 국제 사회 형성에 이바지할 수 있도록 연구를 통한 정책을 위해 설립된 기관이다.

또 예비역 장성모임 사이트인 성우회에서도 이같은 움직임이 포착했다. 두 웹사이트에 대한 공격의 공통점은 다음과 같다.

▲거의 같은 시간대에 공격 발생 ▲공격에 활용된 취약점은 자바(CVE-2013-0422) ▲중간 유포지로 국내 사이트인 hotel365.co.kr 활용 ▲최종 바이너리는 kr0812.exe, 분석 결과 키로거 기능을 보유 등이다.

빛스캔측은 "추가 분석을 통해서 분석된 C&C 연결 주소는 홍콩 IP로 연결되며, 이 경우 SSL로 암호화한 통신을 하는 것을 확인했다"며 "SSL로 연결하는 트래픽의 경우 IDS/PS 장비로 분석이 불가능하므로, 실제적인 대응이 어려울 수 밖에 없으며, 해결방안으로는 경유지 등 URL을 최대한 빨리 차단하는 방법이 최선"이라고 밝혔다

또한 이 회사는 삽입된 악성링크를 보면, 해외 사례와 국내 사례 모두 hotel365.co.kr 웹사이트의 하위 링크를 사용하는 것으로 보아 동일한 공격자의 소행으로 추정이 가능하다고 분석했다.

이 회사 관계자는 "중국과의 분쟁이 있는 위구르 사이트에 대한 워터링홀 공격과 국내 사이트를 대상으로한 워터링홀 공격이 동일 도메인을 이용해 거의 동시에 발견된 것으로 볼 때 공격집단에 대한 예상도 달라져야 할 것"이라며 "민감한 정보의 수집과 특정 대상에 대한 공격은 불특정 국가나 조직이 실행 할 수 있으며, 탐지된 공격의 경우는 중국내의 조직에서 실행 되었을 가능성이 높다. 위구르족에 대한 타켓화된 악성코드 감염 사례가 그 반증이라 할 수 있다. 국경 없는 정보의 수집과 공격은 여전히 진행 중"이라고 밝혔다.

또 그는 "현재 웹으로 공격되는 악성코드의 대부분은 다양한 공격목표를 지니고 있으며, 실제 공격자의 의도에 따라 목표가 달라지고, 피해 범위 또한 확대 될 수 있는 상황이다. 이번 워터링 홀 공격도 마찬가지 "라며 "모든 방문자를 대상으로 하던, 특정 방문자를 대상으로 하던, 관계없이 감염의 효과를 줄일 수 있도록 꾸준히 노력해야 하고 감염 매개체로 이용되는 웹 서비스의 취약성을 꾸준히 개선해야만 추가적인 사고들을 예방 가능할 것"이라고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)