3일 안랩시큐리티대응센터(ASEC)에 따르면, 최근 슈퍼쉘과 메시에이전트를 사용한 한국 웹 서버에 대한 공격이 확인됐다.

공격자는 전통적 서버 장악 방법인 ‘웹쉘’ 외에 양 수단을 설치해 감염 시스템을 제어했다. 프록시(중계 시스템) 도구도 설치한 것으로 확인됐다.

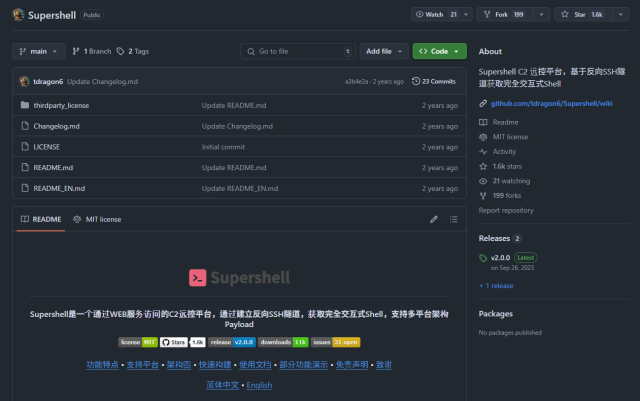

슈퍼쉘은 윈도우, 리눅스, 안드로이드를 포함한 다양한 플랫폼을 지원한다. 주요 기능은 공격자가 감염된 시스템을 원격으로 제어할 수 있도록 하는 리버스 쉘(피해자 컴퓨터가 해커에게 접속하는 방식)이다.

ASEC는 이번 공격이 중국인 소행일 가능성이 크다고 분석했다. 슈퍼쉘, 메시에이전트와 같은 맬웨어(악성 소프트웨어)는 과거 중국어 사용 공격자가 일반적으로 사용하는 도구였다.

권한 상승 과정에서는 라돈이 활용됐는데, 이 역시도 중국어를 사용하는 공격자가 주로 사용하는 도구다.

안랩 관계자는 “이제는 윈도우 뿐 아니라 리눅스도 표적으로 삼는 사례가 늘고 있다”며 “공격자가 조직 네트워크 장악에 성공할 경우, 민감한 정보를 훔치거나 랜섬웨어(문서 암호화를 통해 돈을 요구하는 악성 프로그램)로 네트워크를 감염시킬 수 있는 만큼 각별한 주의가 필요하다”고 조언했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)