SK텔레콤(SKT) 이용자 개인정보에 대한 해킹 공격과 관련해 과학기술정보통신부 등 관계 부처가 비상대책반을 구성하고 현장 조사에 착수했다. SKT는 유출 가능성을 인지한 직후 악성 코드를 삭제해 현재까지 악용 사례는 없다고 밝혔지만, 개인정보 유출 여부 등에 대한 조사가 진행 중인 만큼 이용자 불안은 쉽게 해소되지 않을 것으로 보인다.

22일 과기정통부와 한국인터넷진흥원(KISA)은 SKT 유심(USIM) 침해 사고와 관련해 전날 합동조사단을 구성해 SKT 본사를 방문, 현장 조사를 진행 중이라고 밝혔다.

이날 현장을 찾은 최우혁 과기정통부 정보보호네트워크정책관 국장은 “피해 규모를 파악하러 왔다”며 “피해 규모에 따라 조사 기간을 예단할 수 없다. 2023년 LG유플러스 사례를 참고해 조사를 진행하겠다”고 밝혔다.

합동조사단은 SKT 측에 관련 자료를 보존·제출하도록 요청했으며, 사고 원인 분석과 피해 확산 방지를 위해 현장에서 기술 지원을 하고 있다.

과기정통부 관계자는 “유심 해킹이 어떤 경로로 발생했는지 기술적인 측면을 들여다보며 원인을 분석 중”이라며 “SKT 정보보호최고책임자(CISO)로부터 상황을 공유받았고, 현장 조사를 통해 이번 사태가 SKT의 보안 문제인지 여부를 집중적으로 분석할 예정이며, 재발 방지를 위해 시정 명령도 검토하고 있다”고 설명했다.

SKT는 지난 19일 오후 11시 40분경 해커가 심은 악성 코드로 인해 이용자의 유심(USIM) 관련 일부 정보가 유출됐다고 밝혔다.

유출된 정보는 가입자별 유심을 식별하는 고유 식별번호 등으로 알려졌으며, 이름·주민등록번호·휴대전화번호 등 민감 정보 유출 여부는 개인정보보호위원회가 조사 중이다.

해킹 피해를 본 것으로 추정되는 장비는 4G 및 5G 고객이 음성 통화를 이용할 때 단말 인증을 수행하는 서버인 것으로 전해졌다.

SKT는 유출 사실을 인지한 직후 KISA에 침해 사실을 신고했으며, 다음 날 오전 10시 개인정보보호위원회에도 유출 정황을 설명했다고 밝혔다.

SKT 측은 “현재 유출 원인과 규모, 항목 등을 지속적으로 파악 중”이라며 “유출 가능성을 인지한 직후 악성 코드를 즉시 삭제하고, 해킹이 의심되는 장비는 격리 조치했다”고 설명했다. 이어 “정확한 유출 경로와 해킹 방식, 서버 보안 취약점 등을 조사 중”이라고 덧붙였다.

일각에서는 이번 유심칩 해킹이 중국 혹은 북한의 소행일 가능성을 제기하고 있다. 이와 관련해 과기정통부 관계자는 “실제 해킹 주체에 대한 수사는 경찰이 담당할 사안”이라며 “SKT도 서울경찰청에 신고를 마쳤다”이라고 말했다.

최우혁 국장은 “국민 생활과 밀접한 정보통신 시설과 서비스의 보안을 강화할 수 있도록 주요 기업과 기관에 대한 관리·감독을 철저히 하겠다”고 강조했다.

과기정통부는 필요 시 민·관 합동 조사단을 구성해 심층적인 원인 분석과 재발 방지책 마련에 나설 계획이다. 통신 당국은 2014년부터 2023년까지 민관 합동 조사단을 총 6차례 구성한 바 있다.

SKT 측은 “현재 포렌식 분석을 진행 중이나, 악성코드의 특성상 유출된 정보와 그 규모를 단기간에 파악하긴 어렵다”며 “당국의 조사와 병행해 세부적인 분석을 계속할 예정”이라고 설명했다.

이어 “이 같은 일이 재발하지 않도록 보안 체계를 더욱 강화하고, 고객 정보 보호 방안 마련에도 최선을 다하겠다”고 밝혔다.

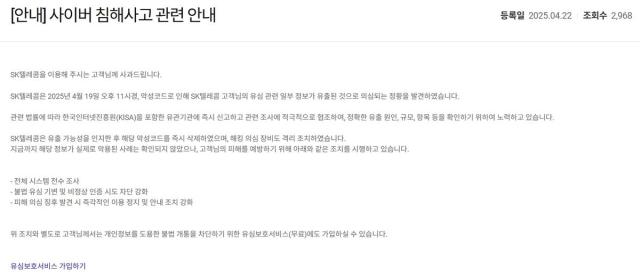

SK텔레콤은 "홈페이지를 통해 이용자에 해킹 피해 사실을 고지하고 추가적인 안전 조치를 원하는 이용자를 위해 홈페이지와 T월드를 통해 유심 보호 서비스를 무료로 제공 중"이라고 밝혔다.

불법 유심 기기 변경 및 비정상 인증 시도 차단을 강화하고 피해 의심 징후를 발견할 경우 즉각적인 이용 정지 및 안내 조치에 나설 방침이다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)